Mudanças entre as edições de "Transporte 1.1.1.21"

(→Testes Realizados) |

|||

| (20 revisões intermediárias por 4 usuários não estão sendo mostradas) | |||

| Linha 9: | Linha 9: | ||

{| class="wikitable" | {| class="wikitable" | ||

| − | !Teste | + | !Item de Teste |

!Referência OWASP | !Referência OWASP | ||

!Resultado | !Resultado | ||

| Linha 15: | Linha 15: | ||

|Review Webpage Comments and Metadata for Information Leakage | |Review Webpage Comments and Metadata for Information Leakage | ||

|[https://www.owasp.org/index.php/Review_webpage_comments_and_metadata_for_information_leakage_(OTG-INFO-005) OTG-INFO-005] | |[https://www.owasp.org/index.php/Review_webpage_comments_and_metadata_for_information_leakage_(OTG-INFO-005) OTG-INFO-005] | ||

| − | | | + | |OK |

|- | |- | ||

|Test Application Platform Configuration | |Test Application Platform Configuration | ||

|[https://www.owasp.org/index.php/Test_Application_Platform_Configuration_(OTG-CONFIG-002) OTG-CONFIG-002] | |[https://www.owasp.org/index.php/Test_Application_Platform_Configuration_(OTG-CONFIG-002) OTG-CONFIG-002] | ||

| − | | | + | |NA |

|- | |- | ||

|Test File Extensions Handling for Sensitive Information | |Test File Extensions Handling for Sensitive Information | ||

|[https://www.owasp.org/index.php/Test_File_Extensions_Handling_for_Sensitive_Information_(OTG-CONFIG-003) OTG-CONFIG-003] | |[https://www.owasp.org/index.php/Test_File_Extensions_Handling_for_Sensitive_Information_(OTG-CONFIG-003) OTG-CONFIG-003] | ||

| − | | | + | |OK |

|- | |- | ||

|Review Old, Backup and Unreferenced Files for Sensitive Information | |Review Old, Backup and Unreferenced Files for Sensitive Information | ||

| Linha 31: | Linha 31: | ||

|Test HTTP Methods | |Test HTTP Methods | ||

|[https://www.owasp.org/index.php/Test_HTTP_Methods_(OTG-CONFIG-006) OTG-CONFIG-006] | |[https://www.owasp.org/index.php/Test_HTTP_Methods_(OTG-CONFIG-006) OTG-CONFIG-006] | ||

| − | | | + | |NA |

|- | |- | ||

|Test HTTP Strict Transport Security | |Test HTTP Strict Transport Security | ||

| Linha 39: | Linha 39: | ||

|Test RIA cross domain policy | |Test RIA cross domain policy | ||

|[https://www.owasp.org/index.php/Test_RIA_cross_domain_policy_(OTG-CONFIG-008) OTG-CONFIG-008] | |[https://www.owasp.org/index.php/Test_RIA_cross_domain_policy_(OTG-CONFIG-008) OTG-CONFIG-008] | ||

| − | | | + | |NA |

|- | |- | ||

|Test Role Definitions | |Test Role Definitions | ||

|[https://www.owasp.org/index.php/Test_Role_Definitions_(OTG-IDENT-001) OTG-IDENT-001] | |[https://www.owasp.org/index.php/Test_Role_Definitions_(OTG-IDENT-001) OTG-IDENT-001] | ||

| − | | | + | |NA |

|- | |- | ||

|Test User Registration Process | |Test User Registration Process | ||

|[https://www.owasp.org/index.php/Test_User_Registration_Process_(OTG-IDENT-002) OTG-IDENT-002] | |[https://www.owasp.org/index.php/Test_User_Registration_Process_(OTG-IDENT-002) OTG-IDENT-002] | ||

| − | | | + | |NA |

|- | |- | ||

|Test Account Provisioning Process | |Test Account Provisioning Process | ||

|[https://www.owasp.org/index.php/Test_Account_Provisioning_Process_(OTG-IDENT-003) OTG-IDENT-003] | |[https://www.owasp.org/index.php/Test_Account_Provisioning_Process_(OTG-IDENT-003) OTG-IDENT-003] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Account Enumeration and Guessable User Account | |Testing for Account Enumeration and Guessable User Account | ||

|[https://www.owasp.org/index.php/Testing_for_Account_Enumeration_and_Guessable_User_Account_(OTG-IDENT-004) OTG-IDENT-004] | |[https://www.owasp.org/index.php/Testing_for_Account_Enumeration_and_Guessable_User_Account_(OTG-IDENT-004) OTG-IDENT-004] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Credentials Transported over an Encrypted Channel | |Testing for Credentials Transported over an Encrypted Channel | ||

| Linha 63: | Linha 63: | ||

|Testing for default credentials | |Testing for default credentials | ||

|[https://www.owasp.org/index.php/Testing_for_default_credentials_(OTG-AUTHN-002) OTG-AUTHN-002] | |[https://www.owasp.org/index.php/Testing_for_default_credentials_(OTG-AUTHN-002) OTG-AUTHN-002] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Weak lock out mechanism | |Testing for Weak lock out mechanism | ||

|[https://www.owasp.org/index.php/Testing_for_Weak_lock_out_mechanism_(OTG-AUTHN-003) OTG-AUTHN-003] | |[https://www.owasp.org/index.php/Testing_for_Weak_lock_out_mechanism_(OTG-AUTHN-003) OTG-AUTHN-003] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Bypassing Authentication Schema | |Testing for Bypassing Authentication Schema | ||

|[https://www.owasp.org/index.php/Testing_for_Bypassing_Authentication_Schema_(OTG-AUTHN-004) OTG-AUTHN-004] | |[https://www.owasp.org/index.php/Testing_for_Bypassing_Authentication_Schema_(OTG-AUTHN-004) OTG-AUTHN-004] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Vulnerable Remember Password | |Testing for Vulnerable Remember Password | ||

|[https://www.owasp.org/index.php/Testing_for_Vulnerable_Remember_Password_(OTG-AUTHN-005) OTG-AUTHN-005] | |[https://www.owasp.org/index.php/Testing_for_Vulnerable_Remember_Password_(OTG-AUTHN-005) OTG-AUTHN-005] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Browser cache weakness | |Testing for Browser cache weakness | ||

|[https://www.owasp.org/index.php/Testing_for_Browser_cache_weakness_(OTG-AUTHN-006) OTG-AUTHN-006] | |[https://www.owasp.org/index.php/Testing_for_Browser_cache_weakness_(OTG-AUTHN-006) OTG-AUTHN-006] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Weak password policy | |Testing for Weak password policy | ||

|[https://www.owasp.org/index.php?title=Testing_for_Weak_password_policy_(OTG-AUTHN-007)&setlang=en OTG-AUTHN-007] | |[https://www.owasp.org/index.php?title=Testing_for_Weak_password_policy_(OTG-AUTHN-007)&setlang=en OTG-AUTHN-007] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for weak password change or reset functionalities | |Testing for weak password change or reset functionalities | ||

|[https://www.owasp.org/index.php/Testing_for_weak_password_change_or_reset_functionalities_(OTG-AUTHN-009) OTG-AUTHN-009] | |[https://www.owasp.org/index.php/Testing_for_weak_password_change_or_reset_functionalities_(OTG-AUTHN-009) OTG-AUTHN-009] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Weaker authentication in alternative channel | |Testing for Weaker authentication in alternative channel | ||

|[https://www.owasp.org/index.php/Testing_for_Weaker_authentication_in_alternative_channel_(OTG-AUTHN-010) OTG-AUTHN-010] | |[https://www.owasp.org/index.php/Testing_for_Weaker_authentication_in_alternative_channel_(OTG-AUTHN-010) OTG-AUTHN-010] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing Directory traversal/file include | |Testing Directory traversal/file include | ||

|[https://www.owasp.org/index.php/Testing_Directory_traversal/file_include_(OTG-AUTHZ-001) OTG-AUTHZ-001] | |[https://www.owasp.org/index.php/Testing_Directory_traversal/file_include_(OTG-AUTHZ-001) OTG-AUTHZ-001] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Bypassing Authorization Schema | |Testing for Bypassing Authorization Schema | ||

| Linha 103: | Linha 103: | ||

|Testing for Privilege escalation | |Testing for Privilege escalation | ||

|[https://www.owasp.org/index.php?title=Testing_for_Privilege_escalation_(OTG-AUTHZ-003)&setlang=en OTG-AUTHZ-003] | |[https://www.owasp.org/index.php?title=Testing_for_Privilege_escalation_(OTG-AUTHZ-003)&setlang=en OTG-AUTHZ-003] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Insecure Direct Object References | |Testing for Insecure Direct Object References | ||

| Linha 115: | Linha 115: | ||

|Testing for cookies attributes | |Testing for cookies attributes | ||

|[https://www.owasp.org/index.php/Testing_for_cookies_attributes_(OTG-SESS-002) OTG-SESS-002] | |[https://www.owasp.org/index.php/Testing_for_cookies_attributes_(OTG-SESS-002) OTG-SESS-002] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Session Fixation | |Testing for Session Fixation | ||

|[https://www.owasp.org/index.php/Testing_for_Session_Fixation_(OTG-SESS-003) OTG-SESS-003] | |[https://www.owasp.org/index.php/Testing_for_Session_Fixation_(OTG-SESS-003) OTG-SESS-003] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Exposed Session Variables | |Testing for Exposed Session Variables | ||

|[https://www.owasp.org/index.php/Testing_for_Exposed_Session_Variables_(OTG-SESS-004) OTG-SESS-004] | |[https://www.owasp.org/index.php/Testing_for_Exposed_Session_Variables_(OTG-SESS-004) OTG-SESS-004] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for CSRF | |Testing for CSRF | ||

| Linha 135: | Linha 135: | ||

|Testing for Session Timeout | |Testing for Session Timeout | ||

|[https://www.owasp.org/index.php?title=Test_Session_Timeout_(OTG-SESS-007)&setlang=en OTG-SESS-007] | |[https://www.owasp.org/index.php?title=Test_Session_Timeout_(OTG-SESS-007)&setlang=en OTG-SESS-007] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Session puzzling | |Testing for Session puzzling | ||

|[https://www.owasp.org/index.php/Testing_for_Session_puzzling_(OTG-SESS-008) OTG-SESS-008] | |[https://www.owasp.org/index.php/Testing_for_Session_puzzling_(OTG-SESS-008) OTG-SESS-008] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Reflected Cross site scripting | |Testing for Reflected Cross site scripting | ||

|[https://www.owasp.org/index.php/Testing_for_Reflected_Cross_site_scripting_(OTG-INPVAL-001) OTG-INPVAL-001] | |[https://www.owasp.org/index.php/Testing_for_Reflected_Cross_site_scripting_(OTG-INPVAL-001) OTG-INPVAL-001] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Stored Cross site scripting | |Testing for Stored Cross site scripting | ||

|[https://www.owasp.org/index.php/Testing_for_Stored_Cross_site_scripting_(OTG-INPVAL-002) OTG-INPVAL-002] | |[https://www.owasp.org/index.php/Testing_for_Stored_Cross_site_scripting_(OTG-INPVAL-002) OTG-INPVAL-002] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for HTTP Verb Tampering | |Testing for HTTP Verb Tampering | ||

|[https://www.owasp.org/index.php?title=Testing_for_HTTP_Verb_Tampering_(OTG-INPVAL-003)&setlang=en OTG-INPVAL-003] | |[https://www.owasp.org/index.php?title=Testing_for_HTTP_Verb_Tampering_(OTG-INPVAL-003)&setlang=en OTG-INPVAL-003] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for HTTP Parameter pollution | |Testing for HTTP Parameter pollution | ||

|[https://www.owasp.org/index.php/Testing_for_HTTP_Parameter_pollution_(OTG-INPVAL-004) OTG-INPVAL-004] | |[https://www.owasp.org/index.php/Testing_for_HTTP_Parameter_pollution_(OTG-INPVAL-004) OTG-INPVAL-004] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for SQL Injection | |Testing for SQL Injection | ||

|[https://www.owasp.org/index.php/Testing_for_SQL_Injection_(OTG-INPVAL-005) OTG-INPVAL-005] | |[https://www.owasp.org/index.php/Testing_for_SQL_Injection_(OTG-INPVAL-005) OTG-INPVAL-005] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for LDAP Injection | |Testing for LDAP Injection | ||

|[https://www.owasp.org/index.php/Testing_for_LDAP_Injection_(OTG-INPVAL-006) OTG-INPVAL-006] | |[https://www.owasp.org/index.php/Testing_for_LDAP_Injection_(OTG-INPVAL-006) OTG-INPVAL-006] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for XML Injection | |Testing for XML Injection | ||

|[https://www.owasp.org/index.php?title=Testing_for_XML_Injection_(OTG-INPVAL-008)&setlang=en OTG-INPVAL-008] | |[https://www.owasp.org/index.php?title=Testing_for_XML_Injection_(OTG-INPVAL-008)&setlang=en OTG-INPVAL-008] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for SSI Injection | |Testing for SSI Injection | ||

|[https://www.owasp.org/index.php?title=Testing_for_SSI_Injection_(OTG-INPVAL-009)&setlang=en OTG-INPVAL-009] | |[https://www.owasp.org/index.php?title=Testing_for_SSI_Injection_(OTG-INPVAL-009)&setlang=en OTG-INPVAL-009] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for XPath Injection | |Testing for XPath Injection | ||

|[https://www.owasp.org/index.php?title=Testing_for_XPath_Injection_(OTG-INPVAL-010)&setlang=en OTG-INPVAL-010] | |[https://www.owasp.org/index.php?title=Testing_for_XPath_Injection_(OTG-INPVAL-010)&setlang=en OTG-INPVAL-010] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for IMAP/SMTP Injection | |Testing for IMAP/SMTP Injection | ||

|[https://www.owasp.org/index.php/Testing_for_IMAP/SMTP_Injection_(OTG-INPVAL-011) OTG-INPVAL-011] | |[https://www.owasp.org/index.php/Testing_for_IMAP/SMTP_Injection_(OTG-INPVAL-011) OTG-INPVAL-011] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Code Injection | |Testing for Code Injection | ||

|[https://www.owasp.org/index.php?title=Testing_for_Code_Injection_(OTG-INPVAL-012)&setlang=en OTG-INPVAL-012] | |[https://www.owasp.org/index.php?title=Testing_for_Code_Injection_(OTG-INPVAL-012)&setlang=en OTG-INPVAL-012] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Command Injection | |Testing for Command Injection | ||

|[https://www.owasp.org/index.php?title=Testing_for_Command_Injection_(OTG-INPVAL-013)&setlang=en OTG-INPVAL-013] | |[https://www.owasp.org/index.php?title=Testing_for_Command_Injection_(OTG-INPVAL-013)&setlang=en OTG-INPVAL-013] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Buffer Overflow | |Testing for Buffer Overflow | ||

|[https://www.owasp.org/index.php/Testing_for_Buffer_Overflow_(OTG-INPVAL-014) OTG-INPVAL-014] | |[https://www.owasp.org/index.php/Testing_for_Buffer_Overflow_(OTG-INPVAL-014) OTG-INPVAL-014] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Incubated Vulnerability | |Testing for Incubated Vulnerability | ||

|[https://www.owasp.org/index.php?title=Testing_for_Incubated_Vulnerability_(OTG-INPVAL-015)&setlang=en OTG-INPVAL-015] | |[https://www.owasp.org/index.php?title=Testing_for_Incubated_Vulnerability_(OTG-INPVAL-015)&setlang=en OTG-INPVAL-015] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for HTTP Splitting/Smuggling | |Testing for HTTP Splitting/Smuggling | ||

|[https://www.owasp.org/index.php?title=Testing_for_HTTP_Splitting/Smuggling_(OTG-INPVAL-016)&setlang=en OTG-INPVAL-016] | |[https://www.owasp.org/index.php?title=Testing_for_HTTP_Splitting/Smuggling_(OTG-INPVAL-016)&setlang=en OTG-INPVAL-016] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Information Disclosure | |Testing for Information Disclosure | ||

|[https://www.owasp.org/index.php/Testing_for_Error_Code_(OTG-ERR-001) OTG-ERR-001], [https://www.owasp.org/index.php/Testing_for_Stack_Traces_(OTG-ERR-002) OTG-ERR-002] | |[https://www.owasp.org/index.php/Testing_for_Error_Code_(OTG-ERR-001) OTG-ERR-001], [https://www.owasp.org/index.php/Testing_for_Stack_Traces_(OTG-ERR-002) OTG-ERR-002] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Weak SSL/TLS Ciphers, Insufficient Transport Layer Protection | |Testing for Weak SSL/TLS Ciphers, Insufficient Transport Layer Protection | ||

|[https://www.owasp.org/index.php/Testing_for_Weak_SSL/TLS_Ciphers,_Insufficient_Transport_Layer_Protection_(OTG-CRYPST-001) OTG-CRYPST-001] | |[https://www.owasp.org/index.php/Testing_for_Weak_SSL/TLS_Ciphers,_Insufficient_Transport_Layer_Protection_(OTG-CRYPST-001) OTG-CRYPST-001] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Padding Oracle | |Testing for Padding Oracle | ||

|[https://www.owasp.org/index.php?title=Testing_for_Padding_Oracle_(OTG-CRYPST-002)&setlang=en OTG-CRYPST-002] | |[https://www.owasp.org/index.php?title=Testing_for_Padding_Oracle_(OTG-CRYPST-002)&setlang=en OTG-CRYPST-002] | ||

| − | | | + | |NA |

|- | |- | ||

|Testing for Sensitive information sent via unencrypted channels | |Testing for Sensitive information sent via unencrypted channels | ||

|[https://www.owasp.org/index.php?title=Testing_for_Sensitive_information_sent_via_unencrypted_channels_(OTG-CRYPST-003)&setlang=en OTG-CRYPST-003] | |[https://www.owasp.org/index.php?title=Testing_for_Sensitive_information_sent_via_unencrypted_channels_(OTG-CRYPST-003)&setlang=en OTG-CRYPST-003] | ||

| − | | | + | |NA |

|- | |- | ||

|Tests of business logic | |Tests of business logic | ||

|[https://www.owasp.org/index.php/Testing_for_business_logic OTG-BUSLOGIC-001..009] | |[https://www.owasp.org/index.php/Testing_for_business_logic OTG-BUSLOGIC-001..009] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for DOM-based Cross site scripting | |Testing for DOM-based Cross site scripting | ||

|[https://www.owasp.org/index.php/Testing_for_DOM-based_Cross_site_scripting_(OTG-CLIENT-001) OTG-CLIENT-001] | |[https://www.owasp.org/index.php/Testing_for_DOM-based_Cross_site_scripting_(OTG-CLIENT-001) OTG-CLIENT-001] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for JavaScript Execution | |Testing for JavaScript Execution | ||

|[https://www.owasp.org/index.php/Testing_for_JavaScript_Execution_(OTG-CLIENT-002) OTG-CLIENT-002] | |[https://www.owasp.org/index.php/Testing_for_JavaScript_Execution_(OTG-CLIENT-002) OTG-CLIENT-002] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for HTML Injection | |Testing for HTML Injection | ||

|[https://www.owasp.org/index.php/Testing_for_HTML_Injection_(OTG-CLIENT-003) OTG-CLIENT-003] | |[https://www.owasp.org/index.php/Testing_for_HTML_Injection_(OTG-CLIENT-003) OTG-CLIENT-003] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Client Side URL Redirect | |Testing for Client Side URL Redirect | ||

| Linha 238: | Linha 238: | ||

|- | |- | ||

|Testing for CSS Injection | |Testing for CSS Injection | ||

| − | |[https://www.owasp.org/index.php/Testing_for_CSS_Injection_(OTG-CLIENT-005)OTG-CLIENT-005 | + | |[https://www.owasp.org/index.php/Testing_for_CSS_Injection_(OTG-CLIENT-005) OTG-CLIENT-005] |

| − | | | + | |OK |

|- | |- | ||

|Testing for Client Side Resource Manipulation | |Testing for Client Side Resource Manipulation | ||

|[https://www.owasp.org/index.php/Testing_for_Client_Side_Resource_Manipulation_(OTG-CLIENT-006) OTG-CLIENT-006] | |[https://www.owasp.org/index.php/Testing_for_Client_Side_Resource_Manipulation_(OTG-CLIENT-006) OTG-CLIENT-006] | ||

| − | | | + | |OK |

|- | |- | ||

|Test Cross Origin Resource Sharing | |Test Cross Origin Resource Sharing | ||

|[https://www.owasp.org/index.php/Test_Cross_Origin_Resource_Sharing_(OTG-CLIENT-007) OTG-CLIENT-007] | |[https://www.owasp.org/index.php/Test_Cross_Origin_Resource_Sharing_(OTG-CLIENT-007) OTG-CLIENT-007] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Cross site flashing | |Testing for Cross site flashing | ||

|[https://www.owasp.org/index.php?title=Testing_for_Cross_site_flashing_(OTG-CLIENT-008)&setlang=en OTG-CLIENT-008] | |[https://www.owasp.org/index.php?title=Testing_for_Cross_site_flashing_(OTG-CLIENT-008)&setlang=en OTG-CLIENT-008] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing for Clickjacking | |Testing for Clickjacking | ||

|[https://www.owasp.org/index.php/Testing_for_Clickjacking_(OTG-CLIENT-009) OTG-CLIENT-009] | |[https://www.owasp.org/index.php/Testing_for_Clickjacking_(OTG-CLIENT-009) OTG-CLIENT-009] | ||

| − | | | + | |OK |

|- | |- | ||

|Testing WebSockets | |Testing WebSockets | ||

|[https://www.owasp.org/index.php?title=Testing_WebSockets_(OTG-CLIENT-010)&setlang=en OTG-CLIENT-010] | |[https://www.owasp.org/index.php?title=Testing_WebSockets_(OTG-CLIENT-010)&setlang=en OTG-CLIENT-010] | ||

| − | | | + | |NA |

|- | |- | ||

|Test Web Messaging | |Test Web Messaging | ||

|[https://www.owasp.org/index.php?title=Test_Web_Messaging_(OTG-CLIENT-011)&setlang=en OTG-CLIENT-011] | |[https://www.owasp.org/index.php?title=Test_Web_Messaging_(OTG-CLIENT-011)&setlang=en OTG-CLIENT-011] | ||

| − | | | + | |NA |

|- | |- | ||

|Test Local Storage | |Test Local Storage | ||

|[https://www.owasp.org/index.php?title=Test_Local_Storage_(OTG-CLIENT-012)&setlang=en OTG-CLIENT-012] | |[https://www.owasp.org/index.php?title=Test_Local_Storage_(OTG-CLIENT-012)&setlang=en OTG-CLIENT-012] | ||

| − | | | + | |NA |

|} | |} | ||

| + | <font size=1> | ||

| + | :OK (Nenhum problema encontrado); F (Teste falhou, verificar os resultados); NA (Teste não aplicado) | ||

| + | </font> | ||

| − | === Resultados === | + | === Resultados dos Testes === |

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-AUTHZ-002, OTG-AUTHZ-004 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Média | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |O handler "fileHandler.ashx" não possui controle de acesso, podendo ser acessado diretamente por um usuário não autenticado. Assim ele permite o download de qualquer arquivo disponível através do seu id, que é um número sequencial e portanto de fácil previsão. | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.3_Controle_de_acesso|"3.3 Controle de acesso"]], [[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.9_Arquivos_e_recursos|"3.9 Arquivos e recursos"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Implementar um controle de acesso para o fileHandler e para os arquivos em si, de forma que apenas os usuários com a devida permissão consigam realizar o download dos arquivos. | ||

| + | *Utilizar identificadores aleatórios e não previsíveis para dificultar o acesso aos arquivos diretamente. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-CONFIG-007, OTG-AUTHN-001 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Média | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |As informações enviados para e pelo sistema não são criptografadas, susceptíveis a interceptações e alterações entre o cliente e o servidor. | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.8_Seguran.C3.A7a_nas_comunica.C3.A7.C3.B5es|"3.8 Segurança nas comunicações"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Implementar o protocolo TLS seguindo as orientações de boas práticas. | ||

| + | *Utilizar em ambientes de produção certificados gerados por autoridades certificadores confiáveis. Em ambientes de teste e homologação podem ser utilizados certificados auto-assinados. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | *https://www.ssllabs.com/downloads/SSL_TLS_Deployment_Best_Practices.pdf | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-CONFIG-004 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Baixa | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |O diretório do site no servidor possui arquivos de código fonte (.cs). | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.7_Prote.C3.A7.C3.A3o_de_dados|"3.7 Proteção de dados"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Em produção, deve-se procurar manter apenas os arquivos compilados e necessários para o funcionamento do sistema. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-AUTHZ-002 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Baixa | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |A api do sistema e o WS "SvcTransporteEscolar" não possuem controle de acesso, podendo ser acessados diretamente por um usuário não autenticado. | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.11_Web_Services_e_API.C2.B4s|"3.11 Web Services e API´s"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Implementar mecanismos de autenticação e autorização para as APIs e Webservices. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | *http://www.asp.net/web-api/overview/security/authentication-andauthorization-in-aspnet-web-api | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-SESS-005 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Média | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |O sistema não implementa um mecanismo anti-CSRF, e permite que as páginas sejam renderizadas a partir de outros domínios (em um frame, iframe ou object). | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.12.1_Configura.C3.A7.C3.B5es_para_servidor_web|"3.12.1 Configurações para servidor web"]], [[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.4_Gerenciamento_de_sess.C3.A3o|"3.4 Gerenciamento de sessão"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Implementar um token anti-CSRF para prevenir ataques desse tipo. | ||

| + | *Verificar os cabeçalhos "Origin" e/ou "Referer" para identificar a origem do request. | ||

| + | *Setar o cabeçalho "X-Frame-Options" para "sameorigin" ou "deny". | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | *https://www.owasp.org/index.php/Cross-Site_Request_Forgery_%28CSRF%29_Prevention_Cheat_Sheet | ||

| + | *https://www.owasp.org/index.php/Anti_CSRF_Tokens_ASP.NET | ||

| + | *https://www.owasp.org/index.php/Clickjacking_Defense_Cheat_Sheet | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-SESS-001, OTG-SESS-006 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Média | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |Ao realizar o logout o cookie de autenticação não é invalidado no servidor, apenas excluido no lado cliente. Assim, forçando o navegador a utilizar o valor antigo do cookie o usuário consegue novamente acesso ao sistema sem realizar o login. | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.4_Gerenciamento_de_sess.C3.A3o|"3.4 Gerenciamento de sessão"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Invalidar o cookie de autenticação no lado servidor quando o usuário realiza o logout. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-SESS-001 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Média | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |Ao realizar a primeira requisição para o sistema o usuário recebe um cookie de sessão, e assim que realiza o login com sucesso ele recebe um cookie de autenticação. No entanto o sistema não faz a validação de ambos os cookies, podendo o usuário depois de autenticado continuar navegando apenas com o cookie de sessão ou de autenticação (nesse caso recebendo uma nova sessão). | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.4_Gerenciamento_de_sess.C3.A3o|"3.4 Gerenciamento de sessão"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Sempre verificar no lado servidor a validade de ambos os cookies, e caso algum cookie esteja ausente ou alterado realizar o logout da sessão do usuário, invalidando ambos os cookies. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | |} | ||

| + | |||

| + | {| style="width: 100%" class="wikitable" | ||

| + | |- | ||

| + | | style="width: 15%"| | ||

| + | '''Teste falhou''' | ||

| + | |OTG-CLIENT-004 | ||

| + | |- | ||

| + | |'''Severidade''' | ||

| + | |Baixa | ||

| + | |- | ||

| + | |'''Descrição''' | ||

| + | |O sistema faz o redirecionamento do usuário para outros domínios quando o parâmentro "relaystate" da página "Login.ashx" é alterado para uma url qualquer. | ||

| + | |- | ||

| + | |'''Política de segurança''' | ||

| + | |[[Pol%C3%ADtica_de_Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_para_o_Desenvolvimento_MSTECH#3.1_Valida.C3.A7.C3.A3o_dos_dados|"3.1 Validação dos dados"]] | ||

| + | |- | ||

| + | |'''Sugestões''' | ||

| + | | | ||

| + | *Fazer a validação do valor do relaystate antes de redirecionar o usuário, para previnir o redirecionamento para outros domínios no caso da requisição ter sido alterada ou forjada. | ||

| + | |- | ||

| + | |'''Referências''' | ||

| + | | | ||

| + | |} | ||

| + | |||

| + | {| class="wikitable" | ||

| + | |colspan="2" style="text-align: center; | '''Índices''' || '''Resultados''' | ||

| + | |- | ||

| + | |colspan="2"|Número de itens testes|| style="text-align: center; | 64 | ||

| + | |- | ||

| + | |colspan="2"|Número de itens verificados|| style="text-align: center; |40 | ||

| + | |- | ||

| + | |colspan="2"|Número de itens (NA)|| style="text-align: center; |24 | ||

| + | |- | ||

| + | |colspan="2"|Número de itens (OK)|| style="text-align: center; |31 | ||

| + | |- | ||

| + | |colspan="2"|Número de itens (F)|| style="text-align: center; |9 | ||

| + | |- | ||

| + | |colspan="2"|Índice de aderência|| style="text-align: center; |78% | ||

| + | |} | ||

== Verificação de Desempenho == | == Verificação de Desempenho == | ||

=== Observações sobre o teste === | === Observações sobre o teste === | ||

| − | O CoreSSO utilizado inicialmente para os | + | O CoreSSO utilizado inicialmente para os testes foi o indicado pela equipe do Transportes, copiado do TS-IIS02 e TS-BD. Contudo, o CoreSSO, apresentou problemas, dentre eles o não cadastro da tabela de layout padrão, gerando diversos erros. Desta forma, substituímos o banco e o site por outra versão indicada pela equipe do CoreSSO na época. |

| + | |||

| + | Vale ressaltar que o sistema conforme indicação da equipe do Transportes suportaria, em seu limite, o acesso simultâneo de 200 usuários com uma alta taxa de erro no momento de acesso ao sistema Transporte Escolar, tornando necessário a verificação e ajuste do SAML. | ||

| + | |||

| + | === Análise do teste === | ||

| + | Durante todas os testes, o percentual de processamento e utilização de memória manteve-se dentro dos padrões estabelecidos quando o sistema possui no máximo 1000 usuários simultâneos. A média de fila em disco demonstrou-se baixa. | ||

| + | |||

| + | O tempo médio de resposta das requisições manteve-se no limite estabelecido até 1800 usuários. Porém, nos testes a partir de 2000 requests, há um “pulo” nos tempos de resposta. | ||

| − | + | A partir de 2000 requests simultâneos não houve possibilidade de executar e finalizar os testes, pois conforme demonstrado acima, há uma sobrecarga no servidor. | |

| − | === | + | === Cenários de uso === |

{| class="wikitable" | {| class="wikitable" | ||

| − | !colspan="6"|Cenário de uso #1 | + | !colspan="6"|Cenário de uso #1 - Login |

|- | |- | ||

|colspan="2"| Ação realizada || Think Time (segundos) | |colspan="2"| Ação realizada || Think Time (segundos) | ||

| Linha 291: | Linha 510: | ||

|- | |- | ||

|colspan="2"|1 - Selecionar sistema Transporte Escolar || style="text-align: center; |5 | |colspan="2"|1 - Selecionar sistema Transporte Escolar || style="text-align: center; |5 | ||

| + | |} | ||

| + | {| class="wikitable" | ||

| + | !colspan="6"|Cenário de uso #2 - Cadastro de veículo | ||

| + | |- | ||

| + | |colspan="2"| Ação realizada || Think Time (segundos) | ||

|- | |- | ||

|colspan="2"|2 - Acessar tela de consulta de veículos || style="text-align: center; |5 | |colspan="2"|2 - Acessar tela de consulta de veículos || style="text-align: center; |5 | ||

| Linha 305: | Linha 529: | ||

|- | |- | ||

|colspan="2"|2 - Salvar cadastro || style="text-align: center; |5 | |colspan="2"|2 - Salvar cadastro || style="text-align: center; |5 | ||

| + | |} | ||

| + | {| class="wikitable" | ||

| + | !colspan="6"|Cenário de uso #3 - Logout | ||

| + | |- | ||

| + | |colspan="2"| Ação realizada || Think Time (segundos) | ||

|- | |- | ||

|colspan="2"|3 - Logout || style="text-align: center; |5 | |colspan="2"|3 - Logout || style="text-align: center; |5 | ||

| Linha 315: | Linha 544: | ||

: Descrição: Mede a saturação do processador e mostra a quantidade de tempo despendida para processar as threads por todas as CPUs. | : Descrição: Mede a saturação do processador e mostra a quantidade de tempo despendida para processar as threads por todas as CPUs. | ||

: Limite recomendado: Abaixo de 75 %. | : Limite recomendado: Abaixo de 75 %. | ||

| + | : Análise: A aplicação demonstrou desempenho esperado, sendo que o servidor WEB01 teve uma utilização superior em relação aos demais. | ||

:::::: [[Arquivo:2016-06-21 TransporteEscolar TempoDeProcessador.png]] | :::::: [[Arquivo:2016-06-21 TransporteEscolar TempoDeProcessador.png]] | ||

| Linha 322: | Linha 552: | ||

: Descrição: Indica a porcentagem de memória utilizada para uso dos processos. | : Descrição: Indica a porcentagem de memória utilizada para uso dos processos. | ||

: Limite recomendado: Abaixo de 75 %. | : Limite recomendado: Abaixo de 75 %. | ||

| + | : Análise: A aplicação utiliza utiliza uma quantidade significativa de memória, principalmente do banco de dados, sendo que a partir de 800 usuários fica acima da porcentagem recomendada. | ||

:::::: [[Arquivo:2016-06-21_TransporteEscolar_MemoriaUtilizada.png]] | :::::: [[Arquivo:2016-06-21_TransporteEscolar_MemoriaUtilizada.png]] | ||

| Linha 327: | Linha 558: | ||

*'''Kbytes totais pela interface de rede''' | *'''Kbytes totais pela interface de rede''' | ||

| − | : Descrição: Indica quantos | + | : Descrição: Indica quantos Kbytes foram enviados e recebidos a cada segundo pela interface de rede. |

| − | : Limite recomendado: Menor que 5 Mbytes para uma rede de 100Mbps, menor que 50 Mbytes para uma rede de 1000 Mbps. (Quanto menor melhor) | + | : Limite recomendado: Menor que 5 Mbytes para uma rede de 100Mbps, menor que 50 Mbytes para uma rede de 1000 Mbps. (Quanto menor melhor). |

| + | : Análise: O servidor de banco de dados aprensentou um comportamento inesperado devido a uma queda na quantidade em KBytes utilizada a partir de 1000 usuários. | ||

| + | |||

:::::: [[Arquivo:2016-06-21_TransporteEscolar_NetworkTotal.png]] | :::::: [[Arquivo:2016-06-21_TransporteEscolar_NetworkTotal.png]] | ||

| Linha 336: | Linha 569: | ||

: Descrição: Indica o tempo médio de resposta das requisições. | : Descrição: Indica o tempo médio de resposta das requisições. | ||

: Limite recomendado: 5 segundos. | : Limite recomendado: 5 segundos. | ||

| + | : Análise: A aplicação demonstrou desempenho esperado próximo à 1800 usuários, com uma quantidade superior de usuários os servidores ficam sobrecarregados, aumentando significativamente o tempo de resposta. | ||

:::::: [[Arquivo:2016-06-21_TransporteEscolar_ResponseTime.png]] | :::::: [[Arquivo:2016-06-21_TransporteEscolar_ResponseTime.png]] | ||

| Linha 343: | Linha 577: | ||

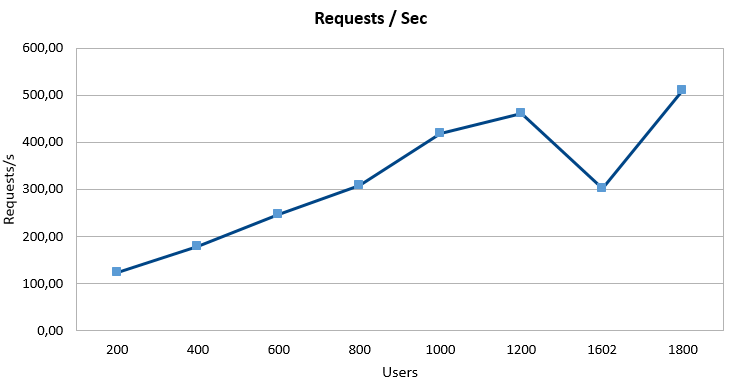

: Descrição: Indica a quantidade total de request por segundo. | : Descrição: Indica a quantidade total de request por segundo. | ||

: Limite recomendado: Quanto maior melhor. | : Limite recomendado: Quanto maior melhor. | ||

| + | : A aplicação demonstrou desempenho esperado, porém possui uma queda de performance ao ser utilizada por 1602 usuários, resultando em queda menor de requests realizados. | ||

:::::: [[Arquivo:2016-06-22 13-37-47.png]] | :::::: [[Arquivo:2016-06-22 13-37-47.png]] | ||

Edição atual tal como às 19h54min de 4 de julho de 2016

Índice

Sistemas Verificados

- Transporte Escolar, versão 1.1.1.21

- Transporte Escolar Api, versão 1.0.0.0

Verificação de Segurança

Testes Realizados

| Item de Teste | Referência OWASP | Resultado |

|---|---|---|

| Review Webpage Comments and Metadata for Information Leakage | OTG-INFO-005 | OK |

| Test Application Platform Configuration | OTG-CONFIG-002 | NA |

| Test File Extensions Handling for Sensitive Information | OTG-CONFIG-003 | OK |

| Review Old, Backup and Unreferenced Files for Sensitive Information | OTG-CONFIG-004 | F |

| Test HTTP Methods | OTG-CONFIG-006 | NA |

| Test HTTP Strict Transport Security | OTG-CONFIG-007 | F |

| Test RIA cross domain policy | OTG-CONFIG-008 | NA |

| Test Role Definitions | OTG-IDENT-001 | NA |

| Test User Registration Process | OTG-IDENT-002 | NA |

| Test Account Provisioning Process | OTG-IDENT-003 | NA |

| Testing for Account Enumeration and Guessable User Account | OTG-IDENT-004 | OK |

| Testing for Credentials Transported over an Encrypted Channel | OTG-AUTHN-001 | F |

| Testing for default credentials | OTG-AUTHN-002 | OK |

| Testing for Weak lock out mechanism | OTG-AUTHN-003 | NA |

| Testing for Bypassing Authentication Schema | OTG-AUTHN-004 | OK |

| Testing for Vulnerable Remember Password | OTG-AUTHN-005 | NA |

| Testing for Browser cache weakness | OTG-AUTHN-006 | OK |

| Testing for Weak password policy | OTG-AUTHN-007 | NA |

| Testing for weak password change or reset functionalities | OTG-AUTHN-009 | NA |

| Testing for Weaker authentication in alternative channel | OTG-AUTHN-010 | NA |

| Testing Directory traversal/file include | OTG-AUTHZ-001 | OK |

| Testing for Bypassing Authorization Schema | OTG-AUTHZ-002 | F |

| Testing for Privilege escalation | OTG-AUTHZ-003 | OK |

| Testing for Insecure Direct Object References | OTG-AUTHZ-004 | F |

| Testing for Session Management Schema | OTG-SESS-001 | F |

| Testing for cookies attributes | OTG-SESS-002 | OK |

| Testing for Session Fixation | OTG-SESS-003 | OK |

| Testing for Exposed Session Variables | OTG-SESS-004 | OK |

| Testing for CSRF | OTG-SESS-005 | F |

| Testing for logout functionality | OTG-SESS-006 | F |

| Testing for Session Timeout | OTG-SESS-007 | OK |

| Testing for Session puzzling | OTG-SESS-008 | OK |

| Testing for Reflected Cross site scripting | OTG-INPVAL-001 | OK |

| Testing for Stored Cross site scripting | OTG-INPVAL-002 | OK |

| Testing for HTTP Verb Tampering | OTG-INPVAL-003 | NA |

| Testing for HTTP Parameter pollution | OTG-INPVAL-004 | OK |

| Testing for SQL Injection | OTG-INPVAL-005 | OK |

| Testing for LDAP Injection | OTG-INPVAL-006 | NA |

| Testing for XML Injection | OTG-INPVAL-008 | NA |

| Testing for SSI Injection | OTG-INPVAL-009 | NA |

| Testing for XPath Injection | OTG-INPVAL-010 | NA |

| Testing for IMAP/SMTP Injection | OTG-INPVAL-011 | NA |

| Testing for Code Injection | OTG-INPVAL-012 | OK |

| Testing for Command Injection | OTG-INPVAL-013 | OK |

| Testing for Buffer Overflow | OTG-INPVAL-014 | NA |

| Testing for Incubated Vulnerability | OTG-INPVAL-015 | OK |

| Testing for HTTP Splitting/Smuggling | OTG-INPVAL-016 | OK |

| Testing for Information Disclosure | OTG-ERR-001, OTG-ERR-002 | OK |

| Testing for Weak SSL/TLS Ciphers, Insufficient Transport Layer Protection | OTG-CRYPST-001 | NA |

| Testing for Padding Oracle | OTG-CRYPST-002 | NA |

| Testing for Sensitive information sent via unencrypted channels | OTG-CRYPST-003 | NA |

| Tests of business logic | OTG-BUSLOGIC-001..009 | OK |

| Testing for DOM-based Cross site scripting | OTG-CLIENT-001 | OK |

| Testing for JavaScript Execution | OTG-CLIENT-002 | OK |

| Testing for HTML Injection | OTG-CLIENT-003 | OK |

| Testing for Client Side URL Redirect | OTG-CLIENT-004 | F |

| Testing for CSS Injection | OTG-CLIENT-005 | OK |

| Testing for Client Side Resource Manipulation | OTG-CLIENT-006 | OK |

| Test Cross Origin Resource Sharing | OTG-CLIENT-007 | OK |

| Testing for Cross site flashing | OTG-CLIENT-008 | OK |

| Testing for Clickjacking | OTG-CLIENT-009 | OK |

| Testing WebSockets | OTG-CLIENT-010 | NA |

| Test Web Messaging | OTG-CLIENT-011 | NA |

| Test Local Storage | OTG-CLIENT-012 | NA |

- OK (Nenhum problema encontrado); F (Teste falhou, verificar os resultados); NA (Teste não aplicado)

Resultados dos Testes

|

Teste falhou |

OTG-AUTHZ-002, OTG-AUTHZ-004 |

| Severidade | Média |

| Descrição | O handler "fileHandler.ashx" não possui controle de acesso, podendo ser acessado diretamente por um usuário não autenticado. Assim ele permite o download de qualquer arquivo disponível através do seu id, que é um número sequencial e portanto de fácil previsão. |

| Política de segurança | "3.3 Controle de acesso", "3.9 Arquivos e recursos" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-CONFIG-007, OTG-AUTHN-001 |

| Severidade | Média |

| Descrição | As informações enviados para e pelo sistema não são criptografadas, susceptíveis a interceptações e alterações entre o cliente e o servidor. |

| Política de segurança | "3.8 Segurança nas comunicações" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-CONFIG-004 |

| Severidade | Baixa |

| Descrição | O diretório do site no servidor possui arquivos de código fonte (.cs). |

| Política de segurança | "3.7 Proteção de dados" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-AUTHZ-002 |

| Severidade | Baixa |

| Descrição | A api do sistema e o WS "SvcTransporteEscolar" não possuem controle de acesso, podendo ser acessados diretamente por um usuário não autenticado. |

| Política de segurança | "3.11 Web Services e API´s" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-SESS-005 |

| Severidade | Média |

| Descrição | O sistema não implementa um mecanismo anti-CSRF, e permite que as páginas sejam renderizadas a partir de outros domínios (em um frame, iframe ou object). |

| Política de segurança | "3.12.1 Configurações para servidor web", "3.4 Gerenciamento de sessão" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-SESS-001, OTG-SESS-006 |

| Severidade | Média |

| Descrição | Ao realizar o logout o cookie de autenticação não é invalidado no servidor, apenas excluido no lado cliente. Assim, forçando o navegador a utilizar o valor antigo do cookie o usuário consegue novamente acesso ao sistema sem realizar o login. |

| Política de segurança | "3.4 Gerenciamento de sessão" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-SESS-001 |

| Severidade | Média |

| Descrição | Ao realizar a primeira requisição para o sistema o usuário recebe um cookie de sessão, e assim que realiza o login com sucesso ele recebe um cookie de autenticação. No entanto o sistema não faz a validação de ambos os cookies, podendo o usuário depois de autenticado continuar navegando apenas com o cookie de sessão ou de autenticação (nesse caso recebendo uma nova sessão). |

| Política de segurança | "3.4 Gerenciamento de sessão" |

| Sugestões |

|

| Referências |

|

Teste falhou |

OTG-CLIENT-004 |

| Severidade | Baixa |

| Descrição | O sistema faz o redirecionamento do usuário para outros domínios quando o parâmentro "relaystate" da página "Login.ashx" é alterado para uma url qualquer. |

| Política de segurança | "3.1 Validação dos dados" |

| Sugestões |

|

| Referências |

| Índices | Resultados | |

| Número de itens testes | 64 | |

| Número de itens verificados | 40 | |

| Número de itens (NA) | 24 | |

| Número de itens (OK) | 31 | |

| Número de itens (F) | 9 | |

| Índice de aderência | 78% | |

Verificação de Desempenho

Observações sobre o teste

O CoreSSO utilizado inicialmente para os testes foi o indicado pela equipe do Transportes, copiado do TS-IIS02 e TS-BD. Contudo, o CoreSSO, apresentou problemas, dentre eles o não cadastro da tabela de layout padrão, gerando diversos erros. Desta forma, substituímos o banco e o site por outra versão indicada pela equipe do CoreSSO na época.

Vale ressaltar que o sistema conforme indicação da equipe do Transportes suportaria, em seu limite, o acesso simultâneo de 200 usuários com uma alta taxa de erro no momento de acesso ao sistema Transporte Escolar, tornando necessário a verificação e ajuste do SAML.

Análise do teste

Durante todas os testes, o percentual de processamento e utilização de memória manteve-se dentro dos padrões estabelecidos quando o sistema possui no máximo 1000 usuários simultâneos. A média de fila em disco demonstrou-se baixa.

O tempo médio de resposta das requisições manteve-se no limite estabelecido até 1800 usuários. Porém, nos testes a partir de 2000 requests, há um “pulo” nos tempos de resposta.

A partir de 2000 requests simultâneos não houve possibilidade de executar e finalizar os testes, pois conforme demonstrado acima, há uma sobrecarga no servidor.

Cenários de uso

| Cenário de uso #1 - Login | |||||

|---|---|---|---|---|---|

| Ação realizada | Think Time (segundos) | ||||

| 1 - Acessar tela de login | 3 | ||||

| 1 - Realizar login | 7 | ||||

| 1 - Selecionar sistema Transporte Escolar | 5 | ||||

| Cenário de uso #2 - Cadastro de veículo | |||||

|---|---|---|---|---|---|

| Ação realizada | Think Time (segundos) | ||||

| 2 - Acessar tela de consulta de veículos | 5 | ||||

| 2 - Preencher aba "Documentação" | 20 | ||||

| 2 - Preencher aba "Aquisição" | 7 | ||||

| 2 - Preencher aba "Condutor" | 38 | ||||

| 2 - Preencher aba "Peças e acessórios" | 25 | ||||

| 2 - Preencher aba "Despesas" | 15 | ||||

| 2 - Salvar cadastro | 5 | ||||

| Cenário de uso #3 - Logout | |||||

|---|---|---|---|---|---|

| Ação realizada | Think Time (segundos) | ||||

| 3 - Logout | 5 | ||||

Resultado dos testes

Nesta seção serão apresentados os resultados obtidos da execução dos testes.

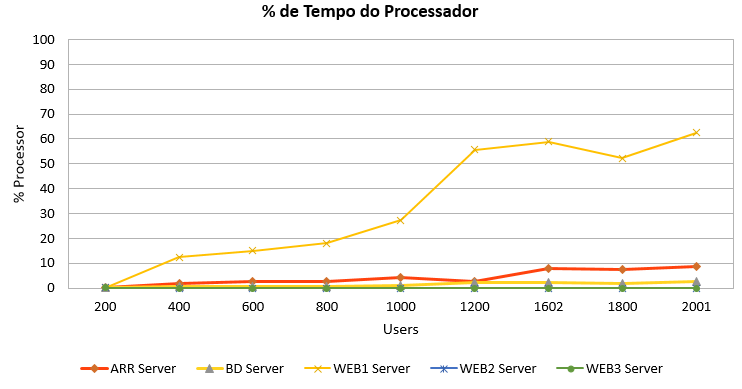

- Porcentagem de tempo do processador

- Descrição: Mede a saturação do processador e mostra a quantidade de tempo despendida para processar as threads por todas as CPUs.

- Limite recomendado: Abaixo de 75 %.

- Análise: A aplicação demonstrou desempenho esperado, sendo que o servidor WEB01 teve uma utilização superior em relação aos demais.

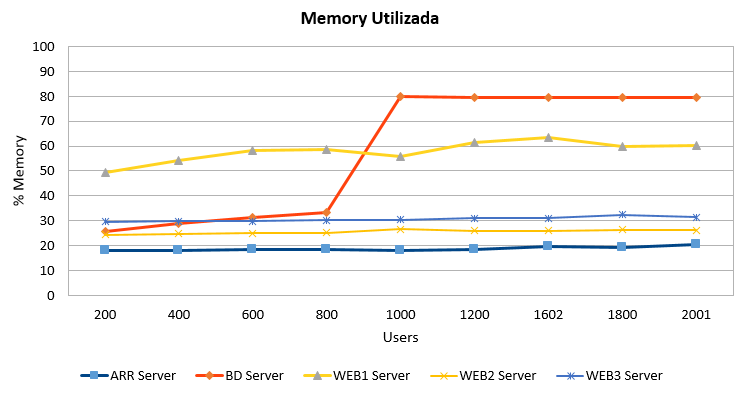

- Porcentagem de memória utilizada

- Descrição: Indica a porcentagem de memória utilizada para uso dos processos.

- Limite recomendado: Abaixo de 75 %.

- Análise: A aplicação utiliza utiliza uma quantidade significativa de memória, principalmente do banco de dados, sendo que a partir de 800 usuários fica acima da porcentagem recomendada.

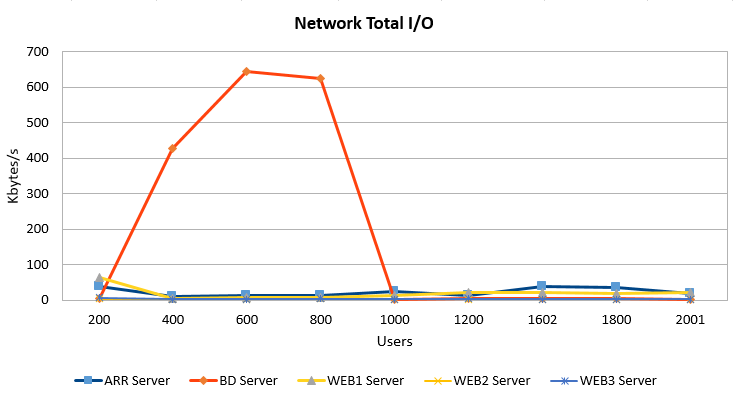

- Kbytes totais pela interface de rede

- Descrição: Indica quantos Kbytes foram enviados e recebidos a cada segundo pela interface de rede.

- Limite recomendado: Menor que 5 Mbytes para uma rede de 100Mbps, menor que 50 Mbytes para uma rede de 1000 Mbps. (Quanto menor melhor).

- Análise: O servidor de banco de dados aprensentou um comportamento inesperado devido a uma queda na quantidade em KBytes utilizada a partir de 1000 usuários.

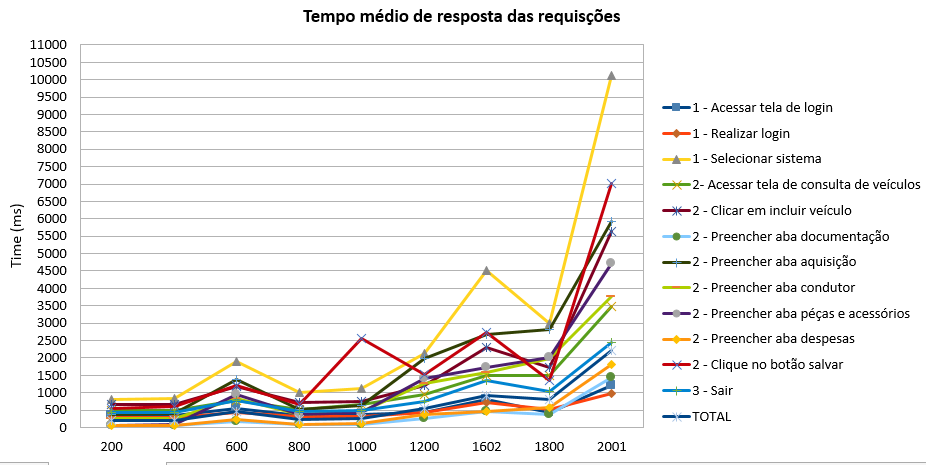

- Tempo médio de resposta das requisições

- Descrição: Indica o tempo médio de resposta das requisições.

- Limite recomendado: 5 segundos.

- Análise: A aplicação demonstrou desempenho esperado próximo à 1800 usuários, com uma quantidade superior de usuários os servidores ficam sobrecarregados, aumentando significativamente o tempo de resposta.

- Tempo de vazão

- Descrição: Indica a quantidade total de request por segundo.

- Limite recomendado: Quanto maior melhor.

- A aplicação demonstrou desempenho esperado, porém possui uma queda de performance ao ser utilizada por 1602 usuários, resultando em queda menor de requests realizados.